Kali Linux是一款专为渗透测试而打造的专业操作系统,内置了超乎想象多的各种渗透测试工具,想全部都学会使用,还是需要花费很多时间的~

今天LALA先教一下大家怎么利用Kali Linux自带的工具来简单嗅探WiFi网络下的各种信息,比如你访问了哪些网站,在网站输入了哪些敏感信息,浏览了哪些图片,等等诸如此类的。。。都是可以嗅探出来的。。。

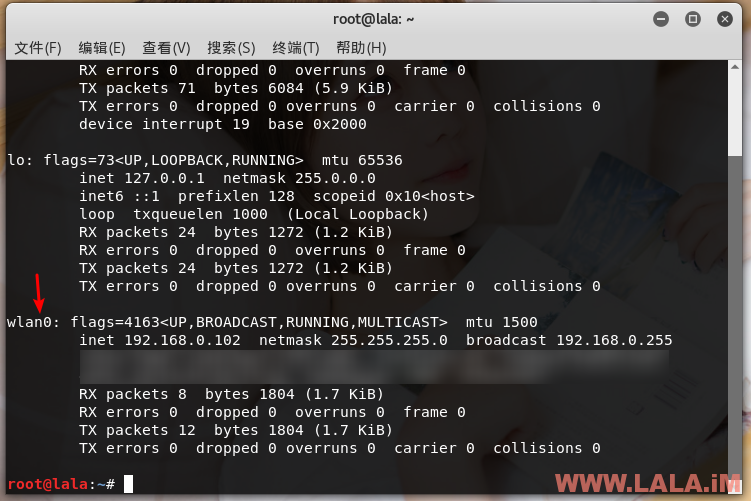

开始之前,我们还是要做一下准备工作:

1、首先是你需要准备好一台安装好Kali Linux的虚拟机,如果还不知道怎么安装,可以看看我之前的这篇文章:

2、无线路由器一台,随便搞一个能创建WiFi就行了,当然你得先把这台路由器联网然后配置好WiFi热点。

3、让Kali Linux通过USB无线网卡联网,这里需要亲们花点小钱去某宝上买个,LALA推荐TP-LINK TL-WN725N免驱版。大概也就50块钱吧,这个网卡插上Kali直接就能识别出WLAN口的,不用去手动装乱七八糟的驱动,省时省力~

下面是我前几天入手的一个,盒子长这个样子,东西反正太小了,我插上电脑后也懒得拔出来,就不发图了:

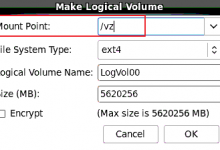

把USB无线网卡插上去后,按照如图在VMware上设置一下:

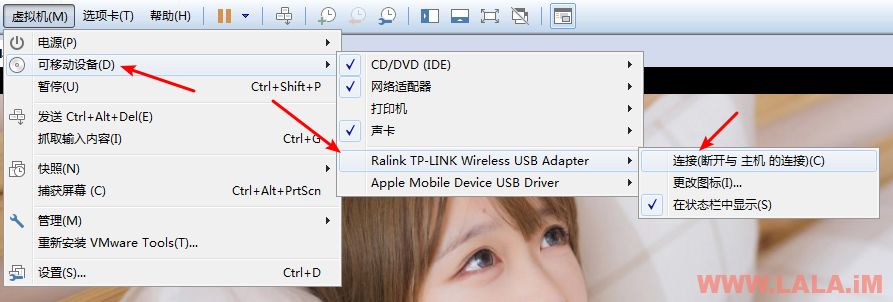

点击确定:

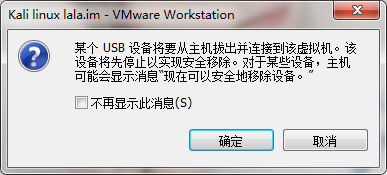

在Kali Linux上的终端输入ifconfig可以看到已经有WLAN了:

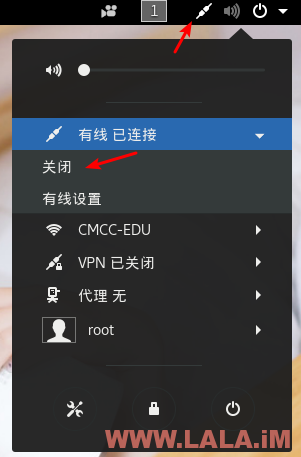

在你的Kali桌面右上角点击如图图标先把有线连接关闭:

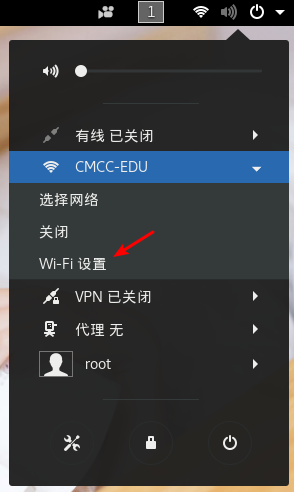

然后点击WiFi设置(这里由于我之前已经连接上WiFi了,我的WiFi名字就是CMCC-EDU所以这里会这样显示)

在这里选择你家无线路由器发出的WiFi信号并连接即可:

准备工作就做的差不多了~

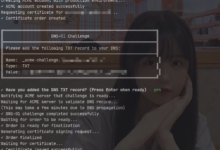

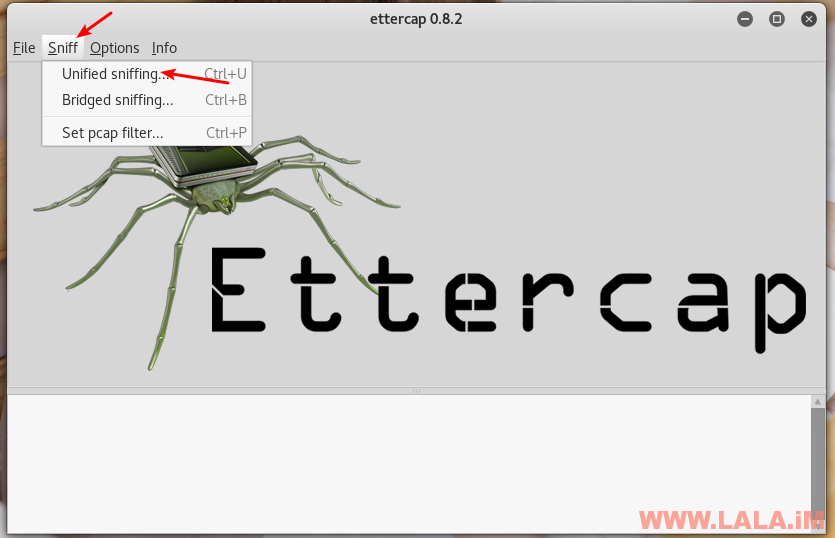

现在就可以在Kali Linux上进行WiFi嗅探了,假设这里我是要嗅探一台连接到我家WiFi的iPhone手机,首先打开Ettercap:

按照如图所指中的来操作:

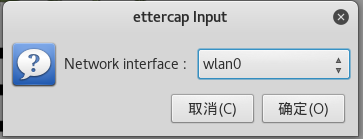

选择WLAN口:

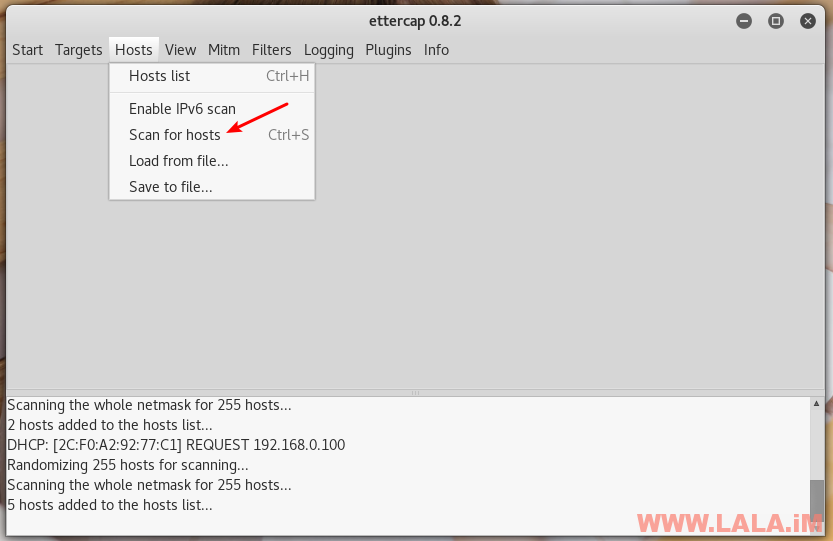

扫描一遍Host:

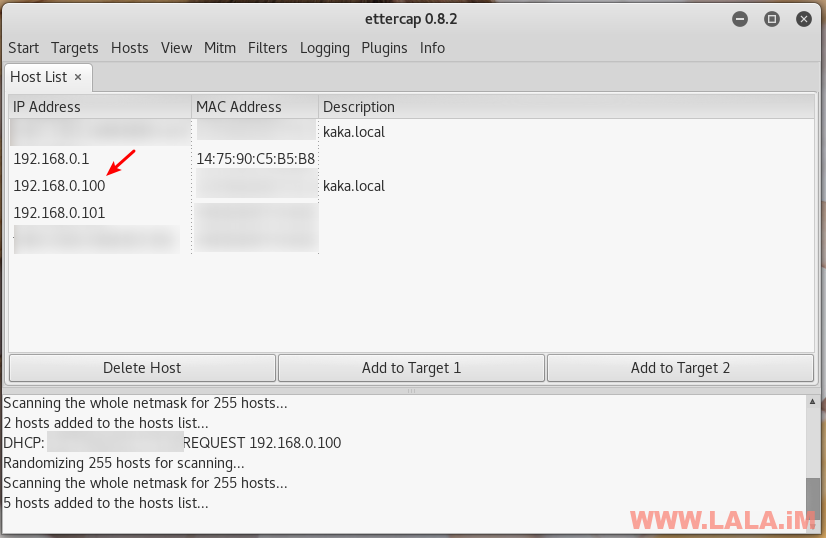

然后点击Hosts-Hosts list可以看到扫描到连接这个WiFi热点的机器信息:

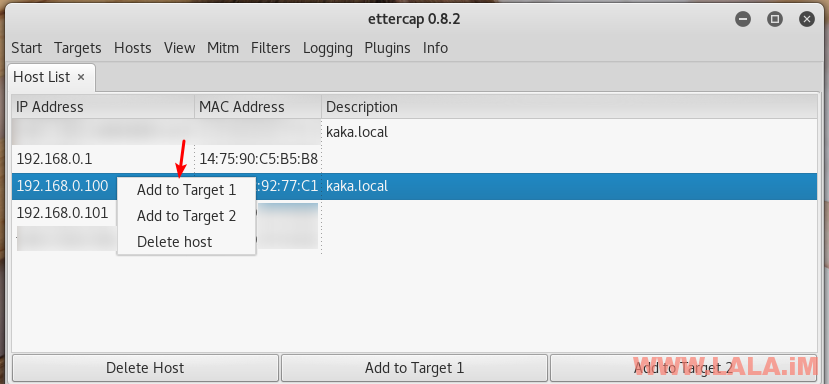

这里192.168.0.100就是我这台iPhone手机的IP,将它添加到Target1:

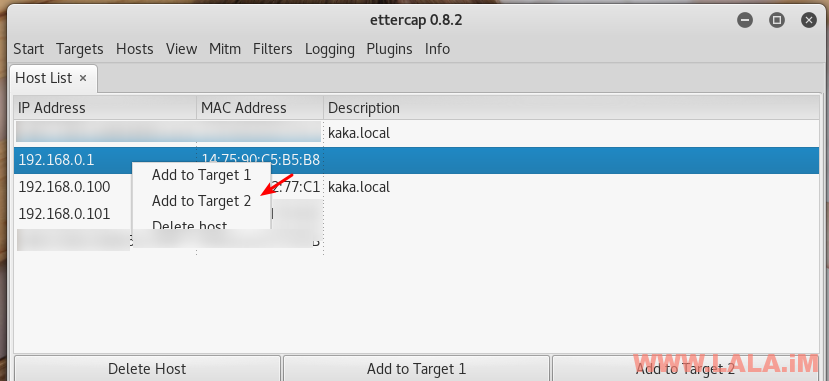

然后将我们的无线路由器IP192.168.0.1添加到Target2:

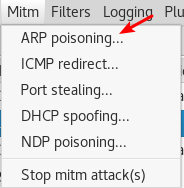

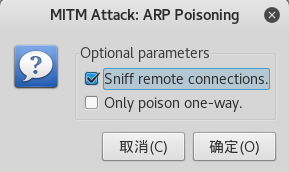

设立中间人:

勾选如图所示的内容:

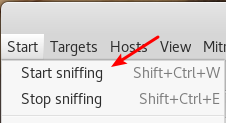

开始嗅探:

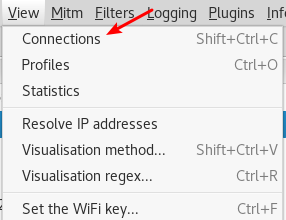

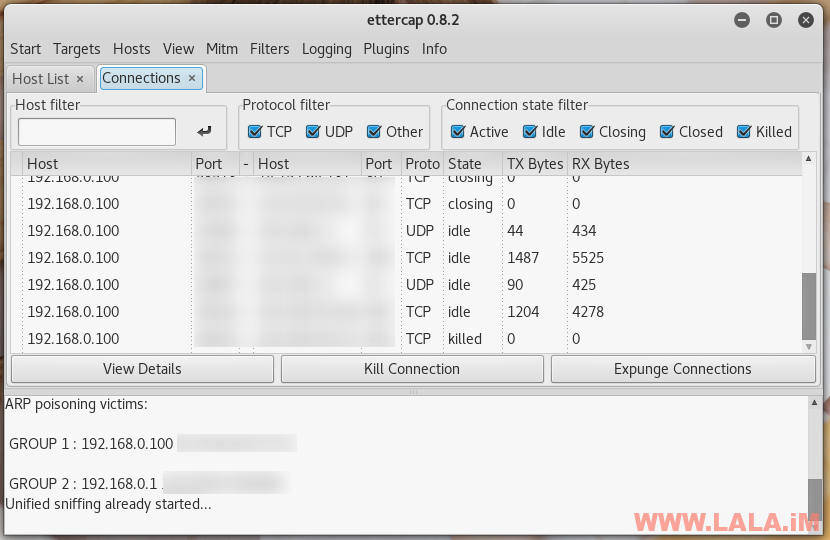

点击如图所示按钮,即可看到这台iPhone手机连接的网络信息了:

如图所示,内容大致就是这些:

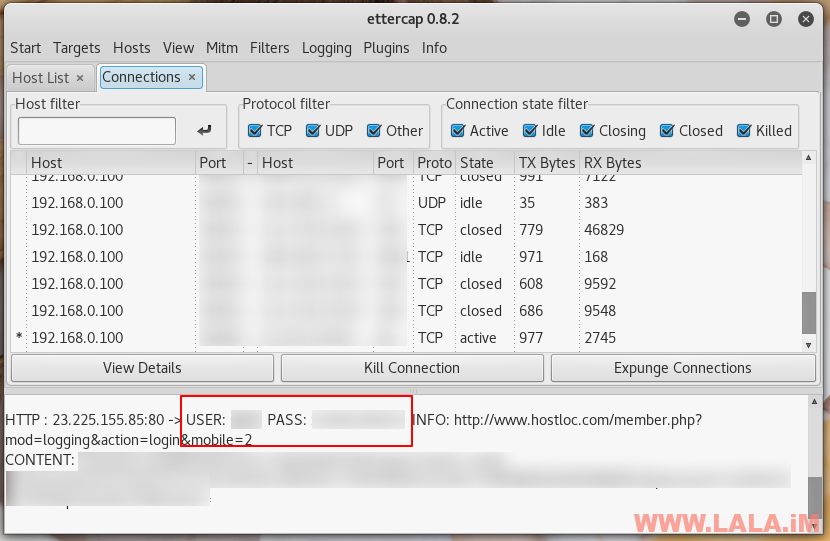

感觉没什么有用的信息?这里我尝试去用iPhone手机登录一个网站,然后输入登录账号密码看看会发生什么:

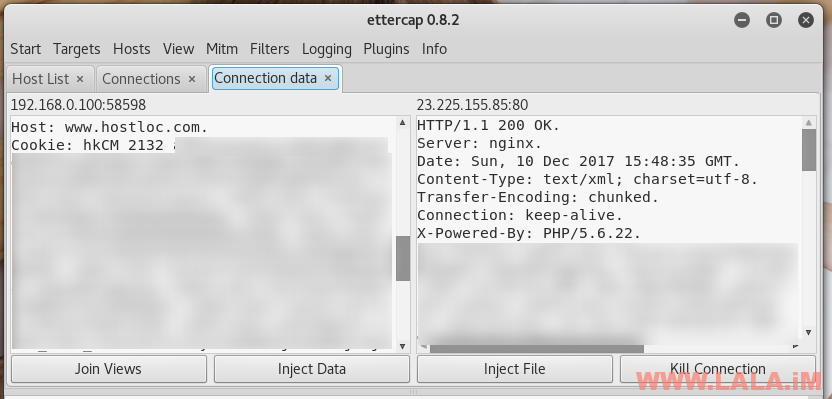

可以看到刚刚在手机上输入的账号密码已经完整无误的显示在了这里,当然更详细的数据分析中还有Cookie等信息:

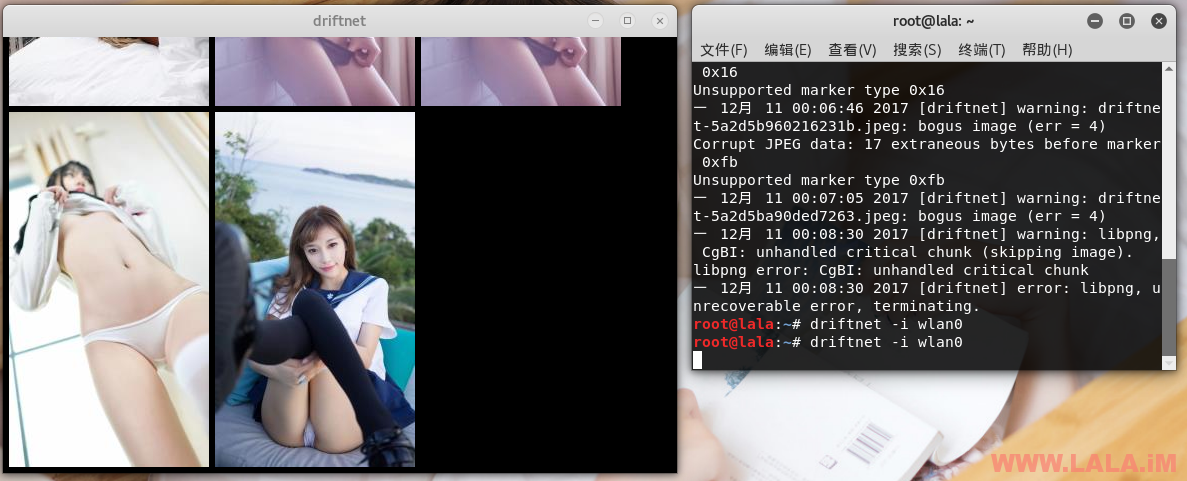

接下来如果觉得还不够爽,那就来看看当前连接这个WiFi的用户都浏览过哪些图片吧,打开一个重大,输入如下命令启用driftnet:

driftnet -i wlan0

在手机上开个壁纸软件看看美女图片吧,然后Kali上就显示这些了:

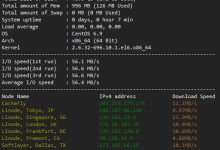

如果想更详细的嗅探用户都浏览过哪些网站,可以用urlsnarf来监控:

urlsnarf -i wlan0

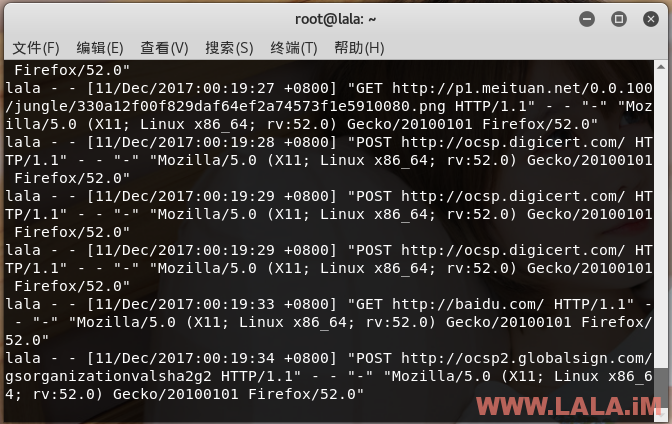

网页的浏览记录都会在这个终端下显示:

还有一些玩法这里就不多说明了,以后有机会再介绍一下吧,今天的教程就先到这里了。。。

写在最后:

这个办法嗅探WiFi有几个非常大的弊端,导致在实际应用过程中效果不是特别好,主要原因是以下几个方面:

1、只能熟人作案。。。WiFi要你亲自告诉人家连接密码,这一般也都是亲近的人,所以顶多监控一下女票或是老婆什么的。。。穷屌丝还没女票怎么办,戳到我内心深处的痛点了。。。

2、由于现在的大型网站或是APP都采用了SSL加密,所以基本上只要是加密过的连接都很难嗅探到信息,上面介绍的这几款工具都只能嗅探普通的HTTP连接,可以说一碰到HTTPS就哑火。。。

3、实际我在写这篇文章的过程中还发现一个较为鸡肋的地方就是Ettercap只能嗅探到iPhone手机第一次连接WiFi的信息,一旦你关闭了Ettercap而用户并没有断开这个WiFi的话,当你再次打开Ettercap想重新继续进行嗅探的时候是死活扫描不到机器信息的。即便是用户在手机上手动断开此WiFi的连接再次连接都无济于事。只有当用户关闭“无线局域网”再打开,然后再连接一次WiFi,你才能重新嗅探到机器信息。。。我不知道这是哪里出了问题,还是说iPhone太过于安全。。。

荒岛

荒岛